نه سال از اولین حمله تبلیغاتی مخرب با استفاده از تبلیغات بنر مسموم در مای اسپیس ، هیجان و راپسودی کشف شد. در حالی که به سال 2016 نگاه می کنیم ، واضح است که تبلیغات ضعیف هنوز هم بر هر بخش از اینترنت دارای پشتیبانی آگهی تأثیر می گذارد. برخی از بزرگترین نام های صنعت تبلیغات آنلاین – گوگل و یاهو – و برخی از بزرگترین مارک های انتشارات – نیویورک تایمز ، پروکسی ، AOL و Spotify – به دلیل تبلیغات مضر بر روی خواص وب سایتشان ، با خجالت شدید روبرو شدند.

2016 نشان داد که سوء بدخیمی هنوز روشی موفق و آسان برای آلوده کردن کاربران است. به جای تکیه بر اسپم در خارج از پیوندها به وب سایتهای آلوده ، مجرمان سایبری به سادگی شبکه های تبلیغاتی را زیر پا می گذارند و از اسکریپت های تخصصی و فن آوری های حیله گری برای میزبانی (یا آلوده کردن) تبلیغات مخرب در وب سایتهای پر ترافیک پر کاربرد استفاده می کنند. نتیجه نهایی این است که کاربران نهایی به برخی از جدی ترین تهدیدهای رایانه ای ، از جمله آخرین آفت باج افزار آلوده شده اند.

ردیابی بسیار دشوار است زیرا مجرمان سایبری از ترفندهای هوشمندانه ای برای دور زدن کنترل های امنیتی استفاده می کنند. در چندین مورد در طول سال 2016 ، کارشناسان امنیتی خاطرنشان کردند که مجرمان سایبری پس از شروع حملات ، کد مخرب را از تبلیغات خود به مدت یک یا دو ساعت حذف می کنند و ردیابی آن را عملاً نامرئی می کنند.

بسیاری از حملات عمده کشف شده در سال 2016 نشان می دهد که این تهدید وجود دارد تا ادعا کند که شبح را می توان به طور صحیح از طریق [سیستمهایاتوماتیک تنظیم کرد که برای فعالیت های تبلیغاتی مخرب اسکن می شود .

در الگوی واقعی موقعیت های پایان سال ، در اینجا پنج حمله برتر کشف شده در سال 2016:

1. Malvertising با Ransomware

ملاقات کرد [درسال2016،هنگامیکهتهیهکنندگانRansomwareبهاینترکیبپیوستند،همهگیرناصحیحبدترشددریکحملهقابلتوجه،نیویورکتایمز،بیبیسی،AOLوNFLبراینمایشتبلیغاتمخربکهرایانههاراربودهودادههایکاربررارمزگذاریکردهبودندفریبخوردهوخواستارباجبرایکلیدهایبازیابیشدنددرکنارهم،وبسایتهایهدفمندمیلیاردهابازدیدکنندهداشتند

در حملات باج افزار ، هکرها آگهی های حاوی بدافزار را در شبکه های تبلیغاتی آنلاین معتبر گنجانده اند. سپس شبکه های آگهی تبلیغات هک شده را در وب سایت ها توزیع کردند ، که آنها به بازدید کنندگان سرویس می دادند. این برنامه سپس بازدید کنندگان پرونده های رایانه را بست و خواستار باج برای دسترسی بود.

منبع: Malwarebytes

حمله ransomware malans از طریق شبکه های تبلیغاتی متعدد ، از جمله Google ، AOL ، AppNexus و Rubicon انجام شد. سوءاستفاده در ارتباط با این حمله ، از چندین آسیب پذیری استفاده کرده است ، از جمله نقص اخیراً اصلاح شده در مایکروسافت سیلورایتل.

2. پنهان کردن کد حمله در بنر پیکسلز

2016 با یک حمله دروغین رسانه ای وام گرفته شده از عمل پنهان کردن اطلاعات ، که در آن پیام های محرمانه درون یک اسناد بزرگتر پنهان شده است ، به پایان رسید. به مدت دو ماه که از اکتبر سال 2016 شروع می شود ، میلیون ها مرورگر وب که به وب سایت های معروف مراجعه می کنند ، قربانی شکل جدید تبلیغات مخرب شده اند که شامل کد حمله در پیکسل های مختلف تبلیغات بنر است.

میلیون ها مرورگر وب با تبلیغات نمایش داده شده روبرو شدند که برنامه هایی را که خود را "دفاع مرورگر" و "Broxu" می نامیدند با استفاده از بنرهایی مشابه آنچه در زیر مشاهده شده بود ، ارتقا دادند:

[194590010]

] منبع: ESET Security

این آگهی ها ذخیره شدند در یک دامنه از راه دور با استفاده از آدرس URL hxxps: //browser-defence.com و hxxps: //broxu.com. بدون دخالت کاربر ، اسکریپت اولیه اطلاعات مربوط به دستگاه قربانی را به سرور راه دور مهاجم گزارش می دهد. براساس منطق سمت سرور ، هدف با تصویری تمیز یا دوقلوهای مخرب آن تقریباً بطور محسوسی اصلاح می شود.

کد مخرب در پارامترهایی پنهان است که کنترل شفافیت پیکسل ها را برای نمایش تبلیغات بنر کنترل می کند. در حالی که نماد حمله لحن یا رنگ تصاویر را تغییر می دهد ، تغییرات تا حد زیادی نامرئی هستند. با استفاده از چندین اسکریپت ، تبلیغات قربانیان را به یک گروه استثماری موسوم به Stegano هدایت می کند و پرونده Adobe Flash را که قادر به سوءاستفاده از سه آسیب پذیری مختلف است (CVE-2015-8651 ، CVE-2016-1019 ، CVE-2016-4117) ، بسته به نسخه Flash بارگذاری کرد. روی سیستم قربانی.

محققان امنیتی حملات به سایتهای خبری مهم در انگلستان ، استرالیا و کانادا ، از جمله کانال 9 ، Sky News و MSN را کشف کرده اند.

(3). Yahoo Under Siege

در ژوئن سال 2016 ، پورتال وب یاهو و غول تبلیغاتی آنلاین Yahoo! قربانی یک تبلیغات تبلیغاتی شد که کاربران در انگلستان ، استرالیا و نیویورک را تحت تأثیر قرار داد. در این حمله اشتباه ، کاربران یک تبلیغ را دیدند که ادعا می کند سرعت سایت خود را بررسی می کند ، اما اگر کاربر روی تبلیغ کلیک کند ، به یک صفحه فرود هدایت می شوند که پیشنهاد بارگیری و نصب را نصب می کند. پس از بارگیری ، برنامه افزودنی را در صفحه اصلی مرورگر کاربر به عنوان صفحه اصلی تبلیغ کننده تنظیم کنید: http://www.checkspeedsearch.com/fast؟first-run.

همانطور که در آن زمان هشدار داده ایم ، این منجر به نصب تروجان ها با درجه "تیز" شد. عفونت های تروجان به طور معمول به هکرها امکان می دهند سایر بدافزارها را بارگیری و نصب کنند ، کلاهبرداریهای مربوط به کلیک ، اطلاعات حساس را ربوده و دسترسی از راه دور به دستگاه گیج کننده ارائه دهند. [194590001]

این کمپین تبلیغاتی روی چندین مرورگر اصلی از جمله Microsoft Internet Explorer و Google Chrome کار کرده است.

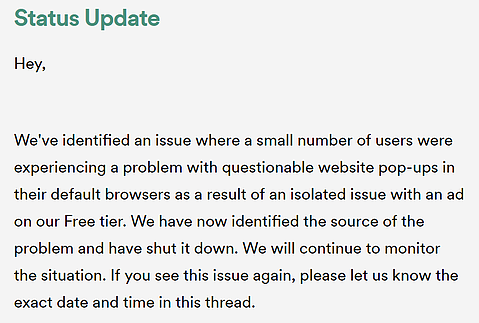

(4). Spotify Faces the Music

کاربران نسخه رایگان سرویس پخش موسیقی محبوب Spotify در سال 2016 بیش از چند آهنگ در سال 2016 دریافت کردند. Spotify اعتراف کرد که به شنوندگان پیشنهاد می شود که از پاپ آپ های مشکوک استفاده کنند. از کجا "که دائماً مرورگر دستگاه را باز می کند. این شرکت جزئیات فنی این هک را ارائه نکرده است ، اما کاربران بطور عمومی چندین تغییر مسیر URL از اپراتورهای Spotify Free را برای تبلیغ جعلی و هشدارهای امنیتی اعلام کرده اند.

علاوه بر پاپ آپ های سایه دار ، کاربران Spotify Free از آلودگی نرم افزارهای مخرب در سیستم عامل ها (ویندوز ، Mac OS X و Linux) خبر داده اند. این حمله نادرست به احتمال زیاد بر ده ها میلیون کاربر رایانه تأثیر خواهد گذاشت. Spotify ناسازگاری را در یک واحد تبلیغ مقصر دانست.

(5). سوء استفاده در Google Adwords

در نوامبر سال 2016 ، Google Adwords ، اصلی ترین شبکه تبلیغاتی با پرداخت کلیک برای هر شرکت ، هنگامی که اصطلاح جستجو "Google Chrome استفاده شد" قربانی یک تبلیغات تبلیغاتی شد.

این کمپین کاربران Apple Mac OS X را هدف قرار داد و کاربران را فریب داد تا یک نصب کننده مخرب را که با نام "OSX / InstallMiez" (یا "OSX / InstallCore" و "39" مشخص شده است) بارگیری کنند. کمپین خرابکارانه کاربرانی که در جستجوی "Google Chrome" در google.com هستند ، از URL استفاده شده در "www.google.com/chrome" استفاده کرد. با این حال ، کلیک کردن بر روی تبلیغات ، کاربران ویندوز را به صفحه ای سوق داده است که پیام خطایی را ارائه می دهد که ادعای عدم موفقیت DNS را دارد. با این حال ، کاربران مک از طریق انواع دامنه های دیگر هدایت می شوند و در نهایت به یک فیکس کننده مخرب آلوده می شوند.

منبع: Cylance

طبق تحقیقات Cylance ، لینک بارگیری مشکوک کاربران macOS را از طریق ttb (dot) mysofteir (dot) com ، servicextrx (dot) com ، www (dot) bundlesconceptssend (dot) com و سپس در سرانجام یک پرونده مخرب به نام FLVPlayer.dmg را بارگیری می کند. تکه تکه شدن نرم افزارهای مخرب هر بارگیری را تغییر می دهد ، تشخیص و ردیابی آن دشوار است.

پس از اتمام نصب ، مرورگر به یک صفحه کنترل شده در ic-dc (dot) guardtowerstag (dot) com هدایت می شود. با کلیک بر روی لینک کاربر را به سمت macpurifier (dot) com می برد – یک برنامه بالقوه ناخواسته (PUP) که باعث تمیز کردن رایانه های OS X می شود.

انتظار در سال 2017

مرورگرها و سازندگان سیستم پرداخت می شود. عملیاتی برای محکم کردن کنترل های امنیتی. این امر منجر به ظهور راه حل های مسدود / پنهان پاپ آپ و راه حل های خودکار خودکار شده است. از آنجا که روند تبلیغات مؤثر ، کارآمد و سودآور است ، انتظار داریم که در سال 2017 استفاده از تبلیغات جعلی در سایت هایی با ترافیک بالا رو به رشد و گسترش یابد. اگر می خواهید از تجربه کاربر محافظت کنید ، با [کارشناسان] در تماس بگیرید کنترل کیفیت تبلیغات در اینترنت و تلفن همراه.

.