تغییر مسیرهای خودکار یک بیماری همه گیر – یک وسیله خطرناک برای تبلیغات است که کاربران را کنترل و هدایت می کند. تیم امنیتی خرید فیلترشکن یک حمله مداوم را کشف کرده است ، تخمین زده می شود که در حدود در تاریخ 29 مه آغاز شده است.

این گزارش یک نوع حمله را که کاربران در آن پرتاب یا "هدایت می شوند" به صفحه فرود ناخواسته و بدون رضایت خود ، برجسته می شوند ، منجر به بارگیری های ناخواسته به دستگاه / دستگاه کاربران می شود.

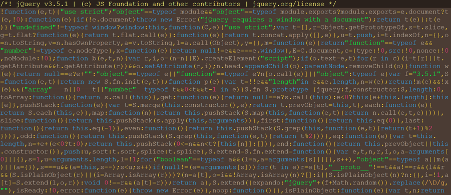

در این مورد خاص ، ما در حال جستجوی jQuery هستیم که از فروشگاه سرور آنها در CloudFront دریافت شده است – https://d36q37f47aiusg.cloudfront.net/js/jquery. min.js

Amazon CloudFront یک سرویس تحویل سریع محتوای شبکه (CDN) است که به طور ایمن داده ها ، فیلم ها ، برنامه ها و API ها را به مشتریان جهانی ارائه می دهد.

در اینجا می توانید کدی را که متن را شروع می کند ، مشاهده کنید ، خط اول را مشاهده کنید:

کد کامل را می توانید در اینجا پیدا کنید – https: / /ajax.googleapis.com/ajax/libs/jquery/3.5.1/jquery.min.js

برخلاف موارد قبلی که مهاجمان از jQuery برای حملات حمل و نقل خودکار استفاده می کردند ، این بار ، ] مهاجم در حال تغییر اسکریپت نیست ، اما درخواست دیگری برای اسکریپت با نام qycqeck.js را آغاز می کند.

سرور مجهز به سرویس های ناشناس سازی به منظور پنهان کردن & # 39؛ متن حمله از محققان. این اسکریپت شامل روش اثر انگشت برای شناسایی دستگاه مشتری است. در این حالت ، مشتری شرایط حمله کننده را مشخص می کند ، و درخواست سوم برای سرور Amazon S3 به منظور شروع یک حمله تغییر مسیر خودکار ایجاد می شود.

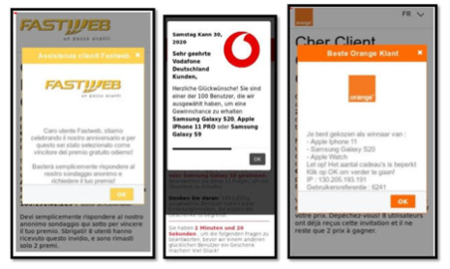

سرانجام ، در اینجا چند نمونه از صفحات فرود آمده است که برای کاربران ارسال شده است: