محققان امنیتی خرید فیلترشکن با استفاده از حمله جدید فیشینگ با هدف فریب کاربران ، تجدید حیات کلاهبرداری جهانی کارت اعتباری Morphixx را شناسایی کردند.

G eoEdge چندین مورد احیای را از زمان شروع حمله در ژوئن 2020 شناسایی کرده است که از هدایت های خودکار برای سرقت داده های کارت اعتباری استفاده می کند و به طور بالقوه 5-10 میلیارد دلار هزینه کارت اعتباری دوگانه در جهان ایجاد می کند. آخرین حمله در اوایل ماه مه 2021 اولین باری است که تیم تحقیقاتی امنیتی خرید فیلترشکن یک بازیگر تهدید جهانی شناخته شده از تغییر چشم انداز تغییر مسیرها تا فعالیت تبلیغاتی فریبنده را شناسایی کرده است.

سطح جدیدی از تکامل حمله

نمایندگان پیچیده Morphixx تهدید متن اثر انگشت را در مرحله پیش بارگذاری بنر قرار داده اند ، علاوه بر کنترل کننده سمت سرور که در صفحات فرود فریبنده قرار دارد ، علاوه بر کنترل کننده سمت سرور ، برای جلوگیری از راه حل ها آرزو.

با استفاده از فن آوری تجزیه و تحلیل کد رفتاری اختراع شده خرید فیلترشکن و کشف بدافزار پیشرفته ، محققان امنیتی خرید فیلترشکن توانستند جدیدترین نوع حمله Morphixx را با هدف کلیک کاربران با هدف قرار دادن شناسایی و مسدود کنند. گروه Morphixx با استفاده از اثر انگشت مات و CDN های سفید برچسب سعی در جلوگیری از آزمایش محیط و روش های تشخیص برای هدف قرار دادن کاربران در ایالات متحده ، انگلستان ، اسپانیا ، استرالیا و نیوزیلند از طریق ویندوز ، سیستم عامل Mac و iOS.

آناتومی حمله

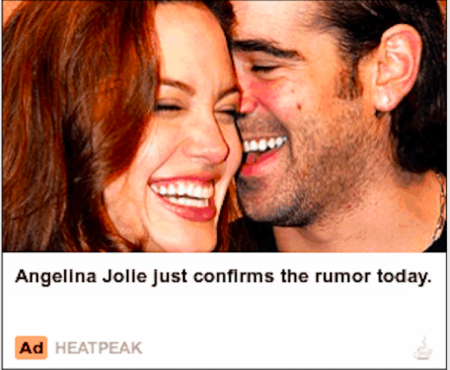

فریب و وسوسه دو مهمترین راهبردهای کلاهبرداران Mrophixx هستند. این استراتژی به جای کمین کردن کاربر از طریق تغییر مسیرها و حملات بدافزار ، کاربر را ترغیب می کند تا با ارسال تبلیغات جعلی با تبلیغ اخبار مختلف افراد مشهور کوچک یا آزار و اذیت های ناخوشایند و غم انگیز که به دامنه های فیشینگ مخرب منجر می شود ، داوطلبانه به صفحه اصلی برود. در سراسر اسپانیا ، یک آگهی تبلیغاتی فریبنده شکار کلیک فریبنده با پیشنهاد رافائل نادال ارائه شد:

کلیک کردن بر روی آگهی فریبنده ، کاربران را به این دامنه فریبنده منتقل کرد:

کاربران در سراسر ایالات متحده کمپین های شکار فریبنده کلیک با جف بسوس را دریافت کردند: 19659016] برای انتقال تبلیغات فریبنده ای که به این دامنه فریبنده استفاده شده کلیک کنید:

رمزگشایی تبلیغات تبلیغاتی فریبنده

کمپین های سنتی فیشینگ برای کنترل نمایش و پنهان کردن صفحه فرود فریبنده در کمپین ، از ابزار مخفی سازی سمت مشتری استفاده می کنند. مورد در محیط های غیر انسانی ارائه می شود. گروه Morphixx متن اثر انگشت را در مرحله پیش بارگذاری بنر قرار داده است. با این کار ، گروه Morphixx می تواند نمایشگر بنر و صفحه فرود را کنترل کند. علاوه بر ابزار پنهان سمت سرور که در صفحات فرود تقلبی قرار دارد ، Morphixx حداکثر حفاظت را برای فرار از راه حل های امنیتی بدست آورده است.

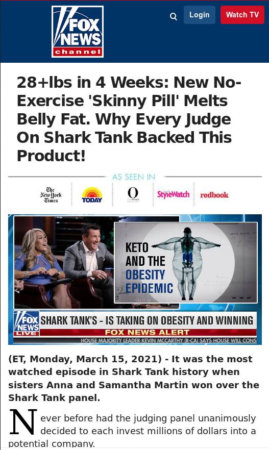

در سال گذشته ، خرید فیلترشکن افزایش تبلیغات کلیک بیت مهندسی اجتماعی را که به منظور هدف اغوا کردن کاربران برای فریب و فریب سایت های فیشینگ ، طراحی شده است ، شناسایی کرد. شایعترین سایتهای جعلی موجود در صنعت اخبار شامل CBS ، BILD ، EL MUNDO ، Kronen ، FOX و Mirror است. مثالهای زیر را ببینید:

شکل 1: صفحه فرود CBC

شکل 2: صفحه فرود پراکسی فیشینگ

شکل 3: صفحه فرود El Mundo

شکل 4: صفحه فرود فیشینگ فاکس

در دنیای تبلیغات خودکار ، پوشاندن تبلیغات یک مکانیسم استتار پیچیده برای مجریان تبلیغات است. در یک محیط غیر انسانی ، مهاجم Morphixx خلاقیتی به ظاهر بی ضرر از خود نشان خواهد داد ، در حالی که در یک محیط انسانی ، خالق فریبکار را جایگزین طراحی بی ضرر می کند. با کلیک بر روی تبلیغات ، کاربران به یک صفحه فرود فریبنده می روند که با هدف ترویج پیشنهادات کاربران برای محصولات و / یا خدمات یا سایر محصولات فیشینگ ، از یک سایت خبری قانونی تقلید می کند. این حمله نشانگر تغییر در جرایم اینترنتی است و نشان می دهد که چگونه مجرمان با استفاده از تاکتیک های جدید مبهم سازی و فرار ، به سرعت بین بردارها جابجا می شوند. نمونه های تبلیغات فریبنده را در زیر مشاهده کنید

شکل 5 تبلیغات فریبنده

شکل 6: تبلیغ فریبنده

تحلیل عمیق کد

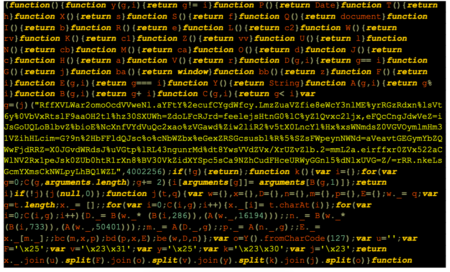

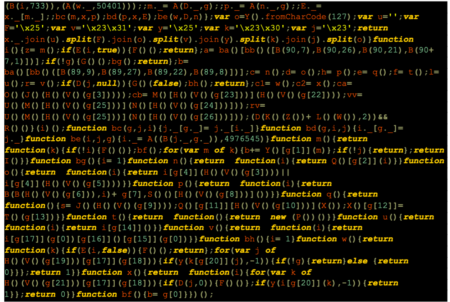

محموله زیر را در نظر بگیرید:

مهاجم اعدام شد a script یک اثر انگشت مبهم در مرحله پیش بارگذاری علامت قرار گرفت. بیایید بر روی برخی از توابع جالب مانند عملکرد زیر تمرکز کنیم:

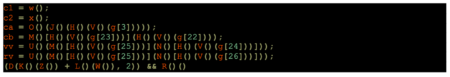

پس از پاک کردن نویز ، می توان ردپای WebGL را با چندین فراخوانی عملکرد جالب مشاهده کرد: w () ، x () و q (): [19659014]

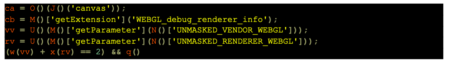

اشیا stat ایستا را با اطلاعات مربوط به درایور گرافیک از جمله WebGL Unmasked Vendor و WebGL Unmasked Renderer که نام کارت گرافیک کاربر است ، آشکار کنید: به عنوان مثال "NVIDIA GeForce RTX 2080 Tiers Founders Edition" " مهاجم این اشیا را در تابع w () و x () بررسی می کند:

حاوی لیستی از مقادیر بازگشتی داخلی است. همانطور که در تابع w () مشاهده می کنید ، مهاجم یکی از رشته های "vmware" ، "virtualbox" و "parallels" را در فروشنده کارت گرافیک جستجو می کند تا محیط آزمایش را بهمراه آزمایش دیگری در x ( ) تابع حاوی لیستی از رندرهای بالقوه webGL: nvidia، Intel، amd، radeon، ati، apple، google، swifthader، microsoft، mali، adreno، powervr، geforce، angle، renderer، نرم افزار.

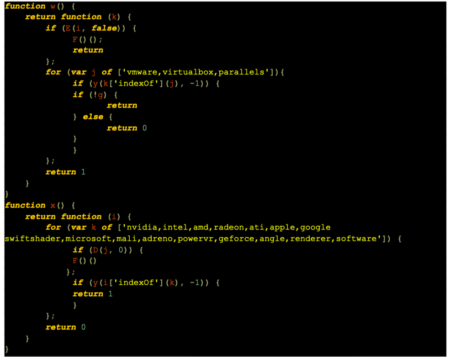

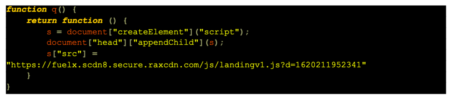

همانطور كه در شرح داده شد مقاله قبلي Morphixx به عنوان بخشي از هر كارزار تبليغاتي دروغين ، مهاجم براي جلوگيري از مكانيزم هاي تشخيص نياز به انجام فرآيند اثر انگشت دارد. هنگامی که دستگاه کاربر از این آزمایشات عبور می کند ، تابع q () فراخوانی می شود تا حمله را خود ارائه دهد.

پس از حذف كدورت ، می توانیم ببینیم كه چگونه مهاجم متن مخرب را به سند تزریق می كند:

كه شامل همه درخواست ها است برای ایجاد کد خارجی CDN برای ایجاد بنر و شی تبلیغاتی. به بخش زیر مراجعه کنید:

شکل 7: تبلیغات فریبنده Morphixx

تیم تحقیقات امنیتی خرید فیلترشکن همچنان به روزرسانی های مربوط به حمله در حال ظهور Morphixx را ارائه می دهد.

برای دریافت اطلاعاتی درباره محافظت در برابر تبلیغات دروغین امروز با خرید فیلترشکن تماس بگیرید. (19659041)