تیم امنیتی خرید وی پی ان نوع جدیدی از ارسال را کشف کرده است. این شکل جدید از حملات تبلیغاتی بد ، رویکرد امنیتی اخیر موسوم به "اصل صندوق حمایت" را زیر سوال برده است.

حملات با سرورهای تبلیغاتی قانونی شروع شده و پیشرفت خوبی نشان می دهند و به آنها این امکان را می دهند تا مکانیزم های امنیتی مرورگر را زیر پا بگذارند و از شرکتهای امنیتی مبتنی بر ماسهبازی استفاده کنند.

Sandboxing Iframe

برخی از کلمات در مورد معنی Sandboxing – & # 39؛ Sandboxing یک استراتژی مدیریت نرم افزار است که برنامه ها را از منابع مهم سیستم و سایر نرم افزارها جدا می کند. این یک لایه امنیتی اضافی را فراهم می کند که از آسیب رساندن به بدافزارها یا برنامه های مخرب بر سیستم شما جلوگیری می کند. "

این حملات جدید ، معروف به" حملات کاسپر "، کار مهاجمی است که درک عمیقی از صنعت فناوری تبلیغات دارند. مهاجمان از دانش خود استفاده می کنند و تبلیغات جعلی را از طریق سرورهای تبلیغاتی قانونی تهیه می کنند و قصد ایجاد ترافیک و تبدیل CPM های کم هزینه را دارند. برای تبلیغات سودآورتر از طریق تغییر مسیرهای خودکار.

تکامل تیغه ردیابی و ردیابی الگوهای در چندین لایه سردرگمی را بسیار دشوار می کند.در حالی که کد در یک سکوی ریشه دار سرو می شود ، توانایی کد ارائه شده در همان را افزایش می دهد. قانون اساسی با پیمایش از طریق Sandboxing دعا کنید.

بیایید نگاهی اساسی به چگونگی انجام این کار بیاندازیم:

1 – برچسب تبلیغ در در همان اصلی بارگذاری شده است در جعبه ایمنی

2 – آبشار برچسب جدیدی را باز می کند ، و این منشاء کلمات متقاطع است [Iframe

3 – پدر و مادر مستقر Iframe چک های اصلی را انجام می دهند و سپس از طریق پست پس زمینه به iframe اصلی ، همان مبدا را بارگذاری می کنند. جعبه محافظت در لحظه ای که iframe با همان والدین به عنوان iframe اصلی ارتباط برقرار می کند ، که همان منشا را تشکیل می دهد ، iframe اصلی اطلاعات را برای ایجاد تغییر مسیر دریافت می کند ، بنابراین امنیت را می شکند.

4 –

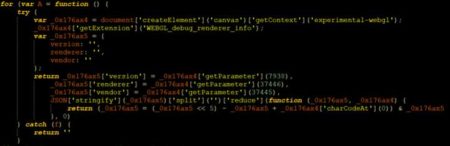

برای کسانی از ما که می توانند این کار را انجام دهند ، به شما امکان می دهد تا وارد کد شوید و ببینید که چگونه این اتفاق می افتد:

مرحله: شماره 1

میزبان: ice.360yield.com

منبع: همان

در این مرحله ، می توانیم "شنونده رویداد" را مشاهده کرده و کد تبلیغ را به عنوان متن مبداء متقابل بارگیری کنیم:

Stage: # 2

میزبان: bs.serving-sys.com

منبع: cross

مرحله 2 متن مخربی را ایجاد می کند که در یک برنامه جدید بارگذاری می شود. شایان ذکر است که iframe یک منشأ صلیبی است

مرحله: شماره 3

میزبان: safe- ds.serving-sys.com

منبع: cross] here می توانیم ببینیم که دو خط اول کد تبلیغی است

تحت عنوان Base64 اولین مرحله از بدافزار است که از Base64 عملکرد ایجاد می کند و آن را اجرا می کند.

در اینجا می توانیم تصویری از "تبلیغ جعلی" را مشاهده کنیم.

کد در حمله دقیقاً چگونه کار می کند؟

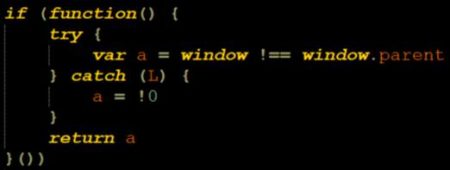

- اسکریپت با خارج کردن خود از دیسک شروع می شود اما در حافظه باقی می ماند تا آهنگ های خود را بپوشاند

- درون iframe

- اجرا می شود تا بررسی کند که آیا "onstouchstart" در عنصر سند (انتخاب ساده موبایل) "" هنگامی که شما ایجاد کنید در تمام تست های ساده ، متغیری ایجاد می کند که عملکرد اصلی را به عنوان رشته ذخیره کند.

- در اینجا چگونگی ایجاد یک iframe اصلی با استفاده از sandboxing در جهت تغییر مسیر ارائه شده است. در این مرحله ، می بینیم که کل عملکرد را برای اجرا با همان مبداء از طریق postmessage به iframe اصلی ارسال می کند.

![]()

- اکنون اسکریپت یک عنصر div را در خارج از قاب ایجاد خواهد کرد که کل صفحه را در بر می گیرد. Div حاوی یک ویژگی onclick است که عملکرد را در مرحله بعدی

- اجرا می کند ، هنگامی که کاربر رویداد onclick را راه اندازی کرد. عملکرد مربوط به رویداد یک صفحه وب را باز کرده و اطلاعات زیر را ارسال می کند:

- windows.top.location.href

- "shembull.com" (ماکرو دامنه)

- "ce1ee7eb-838e-4f61- 8069-1b7d499a2254" (ID Impression)

- Bling String

- True / False (CheckForMobile () script)

- navigator.platform

- True / False (چک برای شرکت های likegeoedge)

- True / False (چک های جعلی)

- Timestamp

- windows.top.document.referrer

- رشته خالی

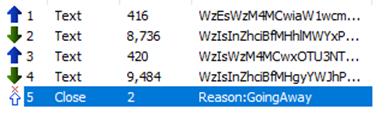

- سرانجام ، ما می توانیم ارتباط را با سرور از طریق دسک تاپ مشاهده کنیم

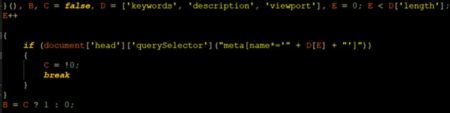

برای مرحله دوم حمله:

- اسکریپت اول متغیرهای فوق را به مرحله دوم منتقل می کند

- آزمون های مرحله دوم

- بررسی وبگل

- طول تمام برچسب ها را در اسناد

- عمق رنگ صفحه نمایش

- نسبت پیکسل

- عرض صفحه

- عرض صفحه

- ارتفاع صفحه

- آدرس اینترنتی کامل

- آدرس کامل

- آدرس کامل 19659062] تأیید کنید که شیء پنجره شامل رشته ها است

![]()

- سرانجام اطلاعات را از طریق صفحه وب

ارسال کنید

![]()

Netanel Elbaz ، Security Security در خرید وی پی ان گفت: "آنچه در این مورد می بینیم ، می گوید:" Sandboxing را می توان دور زد ، و امنیت مرورگر كافی نیست. با حملات Casper ، می بینیم كه برخی تغییر مسیرهای اتوماتیک می توانند در کلیه سازوکارهای امنیتی و ممنوعیت نفوذ کنند. "

راه حل ، به گفته الباز ، یک تجزیه و تحلیل کد ژرف است که منشأ حمله را دنبال می کند. "آربیتراژ تبلیغات بسیار سودآور است و هکرها وقتی صحبت از کد پوستی می شود ، بیشتر آشنا و پیچیده تر می شوند. متأسفانه ، Sandboxing به محض کنار آمدن با این تهدیدات جدید ، آن را از بین نمی برد."